Base RJ-45 en una tarjeta de red.

Conexiones RJ45 en un switch Ethernet.

RJ-45 (

registered jack 45) es una

interfaz física comúnmente usada para conectar redes de

cableado estructurado, (categorías 4, 5, 5e, 6 y 6a). Es parte del Código Federal de Regulaciones de

Estados Unidos. Posee ocho

pines o conexiones eléctricas, que normalmente se usan como extremos de

cables de par trenzado.

Es utilizada comúnmente con estándares como

TIA/EIA-568-B, que define la disposición de los pines o

wiring pinout.

Una aplicación común es su uso en cables de red

Ethernet, donde suelen usarse 8 pines (4 pares). Otras aplicaciones incluyen terminaciones de

teléfonos (4 pines o 2 pares) por ejemplo en Francia y Alemania, otros servicios de

red como

RDSI y

T1 e incluso

RS-232.

Conexión

Tipos de cable

El cable directo de red sirve para conectar dispositivos desiguales, como un computador con un

hub o

switch. En este caso ambos extremos del cable deben tener la misma distribución. No existe diferencia alguna en la conectividad entre la distribución 568B y la distribución 568A siempre y cuando en ambos extremos se use la misma, en caso contrario hablamos de un cable cruzado.

El esquema más utilizado en la práctica es tener en ambos extremos la distribución 568B.

Cable directo 568A

Cable directo 568B

Cable cruzado

Un cable cruzado es un

cable que interconecta todas las señales de salida en un

conector con las señales de entrada en el otro conector, y viceversa; permitiendo a dos dispositivos electrónicos conectarse entre sí con una comunicación

full duplex. El término se refiere - comúnmente - al cable cruzado de

Ethernet, pero otros cables pueden seguir el mismo principio. También permite transmisión confiable vía una conexión ethernet.

Para crear un cable cruzado que funcione en 10/100baseT, un extremo del cable debe tener la distribución 568A y el otro 568B. Para crear un cable cruzado que funcione en 10/100/1000baseT, un extremo del cable debe tener la distribución Gigabit Ethernet (variante A), igual que la 568B, y el otro Gigabit Ethernet (variante B1). Esto se realiza para que el TX ( transmisión) de un equipo esté conectado con el RX ( recepción) del otro y a la inversa; así el que "habla" ( transmisión) es "escuchado" ( recepción).

Cable cruzado 568A/568B

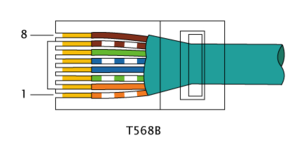

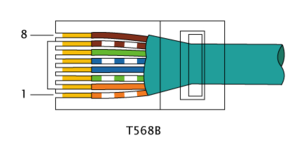

Conectores RJ45

Para que todos los cables funcionen en cualquier red, se sigue un estándar a la hora de hacer las conexiones. Los dos extremos del cable (UTP CATEGORIA 4 Ó 5) llevarán un conector RJ45 con los colores en el orden indicado en la figura.Existen dos maneras de unir el cable de red con su respectivo terminal RJ45, el crimpado o pochado se puede hacer de manera manual (crimpadora de tenaza) o al vacío sin aire mediante inyectado de manera industrial. La Categoría 5e / TIA-568B recomienda siempre utilizar latiguillo inyectado para tener valores ATT y NEXT fiables. Para usar con un HUB o SWITCH hay dos normas, la más usada es la B, en los dos casos los dos lados del cable son iguales:

Norma A

- Blanco/verde

- Verde

- Blanco/Naranja

- Azul

- Blanco/Azul

- Naranja

- Blanco/Marrón

- Marrón

Norma B

- Blanco/Naranja

- Naranja

- Blanco/Verde

- Azul

- Blanco/Azul

- Verde

- Blanco/Marrón

Conexión entre conmutadores y concentradores

Dispositivos diferentes; en tal caso se pueden utilizar normas AA o BB en los extremos de los cables:

| Una punta (Norma B) | En el otro lado (Norma B) |

|---|

| Blanco Naranja | Blanco Naranja |

| Naranja | Naranja |

| Blanco Verde | Blanco Verde |

| Azul | Azul |

| Blanco Azul | Blanco Azul |

| Verde | Verde |

| Blanco Marrón | Blanco Marrón |

| Marrón | Marrón |

Conexión directa PC a PC a 100 Mbps

Si sólo se quieren conectar 2 PC, existe la posibilidad de colocar el orden de los colores de tal manera que no sea necesaria la presencia de un HUB. Es lo que se conoce como un cable cruzado de 100. El estándar que se sigue es el siguiente:

| Una punta (Norma B) | En el otro lado (Norma A) |

|---|

| Blanco Naranja | Blanco Verde |

| Naranja | Verde |

| Blanco Verde | Blanco Naranja |

| Azul | Azul |

| Blanco Azul | Blanco Azul |

| Verde | Naranja |

| Blanco Marrón | Blanco Marrón |

| Marrón | Marrón |

CIBERGRAFÍA: http://www.slideshare.net/leandro_ing/configuracion-punto-a-punto